越狱手机链接

USB链接

- 下载usbmuxd

- cd到usbmuxd-1.0.8/python-client下,执行

sudo python tcprelay.py -t 22:2222 - 执行

ssh root@localhost -p 2222,登录,默认密码是alpine scp -P 2222 目标文件 root@localhost:./tmp,拷贝目标文件到手机

如果端口被占用:

ps -ef|grep python查看所有进程

sudo kill -9 14259杀死占用的端口进程,-9表示强制,14259代表端口号

砸壳

chaoge:/usr/bin root# Clutch-2.0.4 -i

Installed apps:

1: 百词斩-背单词、学英语必备 <com.chaoui.jiongji100CN>

2: 淘宝 - 移动生活社区 <com.taobao.taobao4iphone>

3: 乐词 - 新东方背单词,学英语神器 <cn.xdf.leci>

4: QQ <com.tencent.mqq>

5: 微信 <com.tencent.xin>

6: 搜狗输入法-语音输入文字扫描 <com.sogou.sogouinput>

7: 爱思加强版 <com.pd.A4Player>

8: 闲鱼 - 闲置二手游起来 <com.taobao.fleamarket>

9: 墨墨背单词 | 四六级考研等英语词汇记忆 <com.maimemo.ios.momo>

砸壳,然后会告诉你砸壳之后的.ipa文件的路径

chaoge:/usr/bin root# Clutch-2.0.4 -d cn.xdf.leci

Zipping leci.app

ASLR slide: 0x1000a0000

Dumping <leci> (arm64)

Patched cryptid (64bit segment)

Writing new checksum

DONE: /private/var/mobile/Documents/Dumped/cn.xdf.leci-iOS9.0-(Clutch-2.0.4).ipa

Finished dumping cn.xdf.leci in 19.5 seconds

class-dump 导出头文件

class-dump -H /Applications/Calculator.app -o /Users/GofLee/Desktop/CalculateHeads

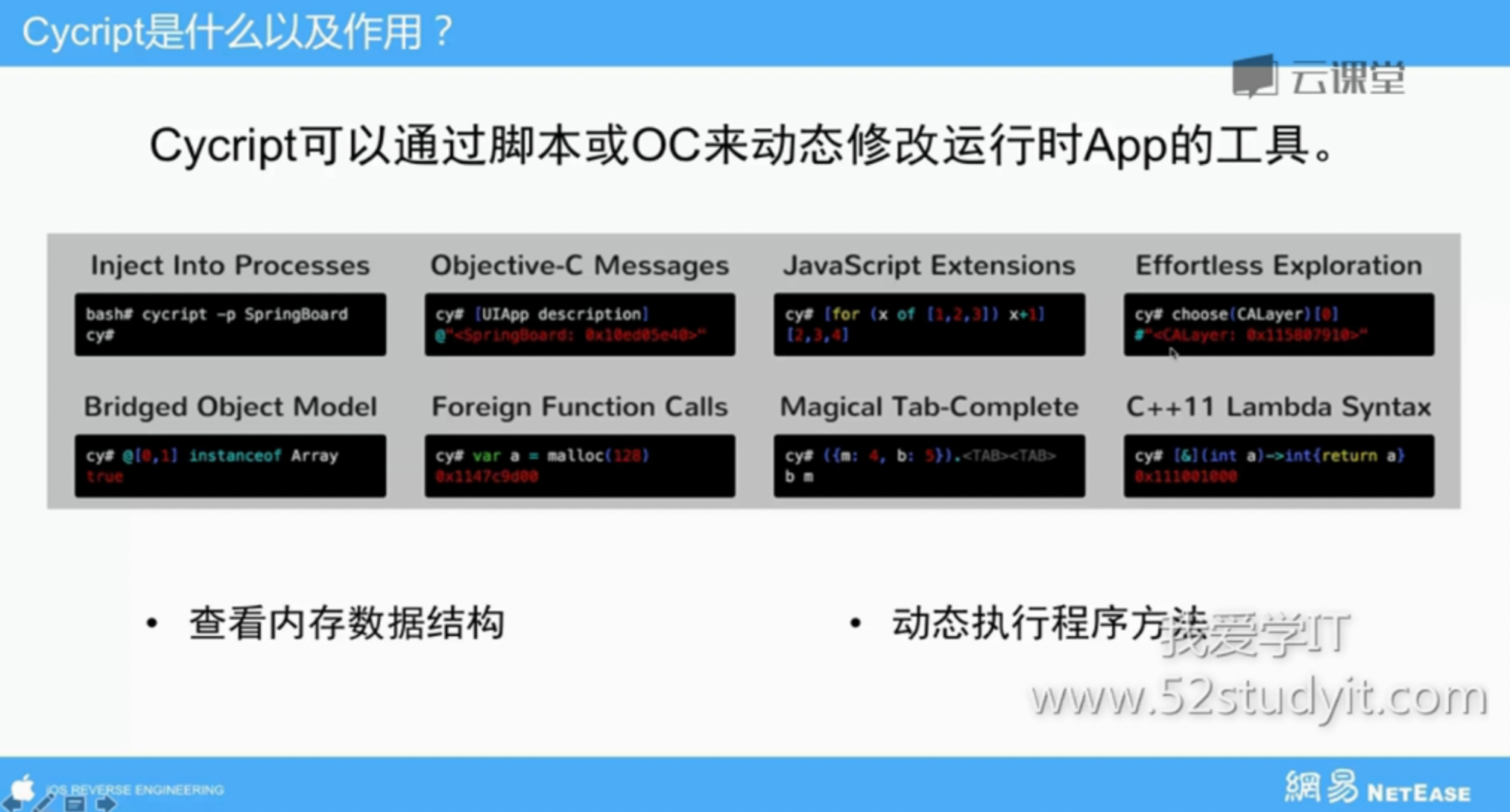

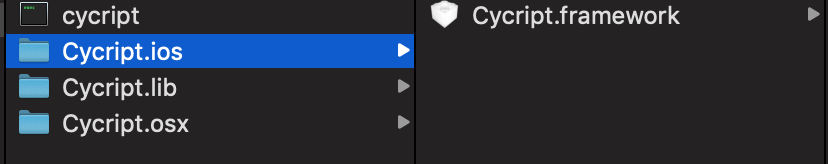

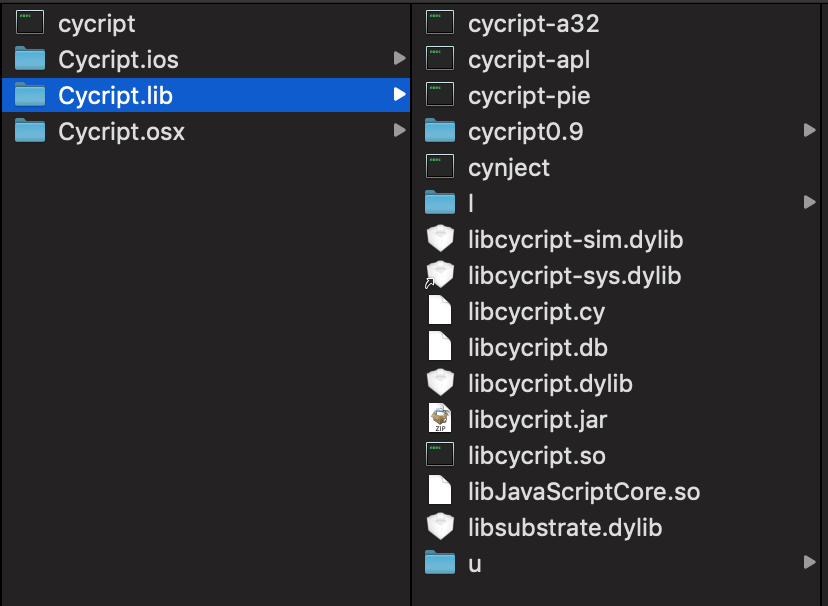

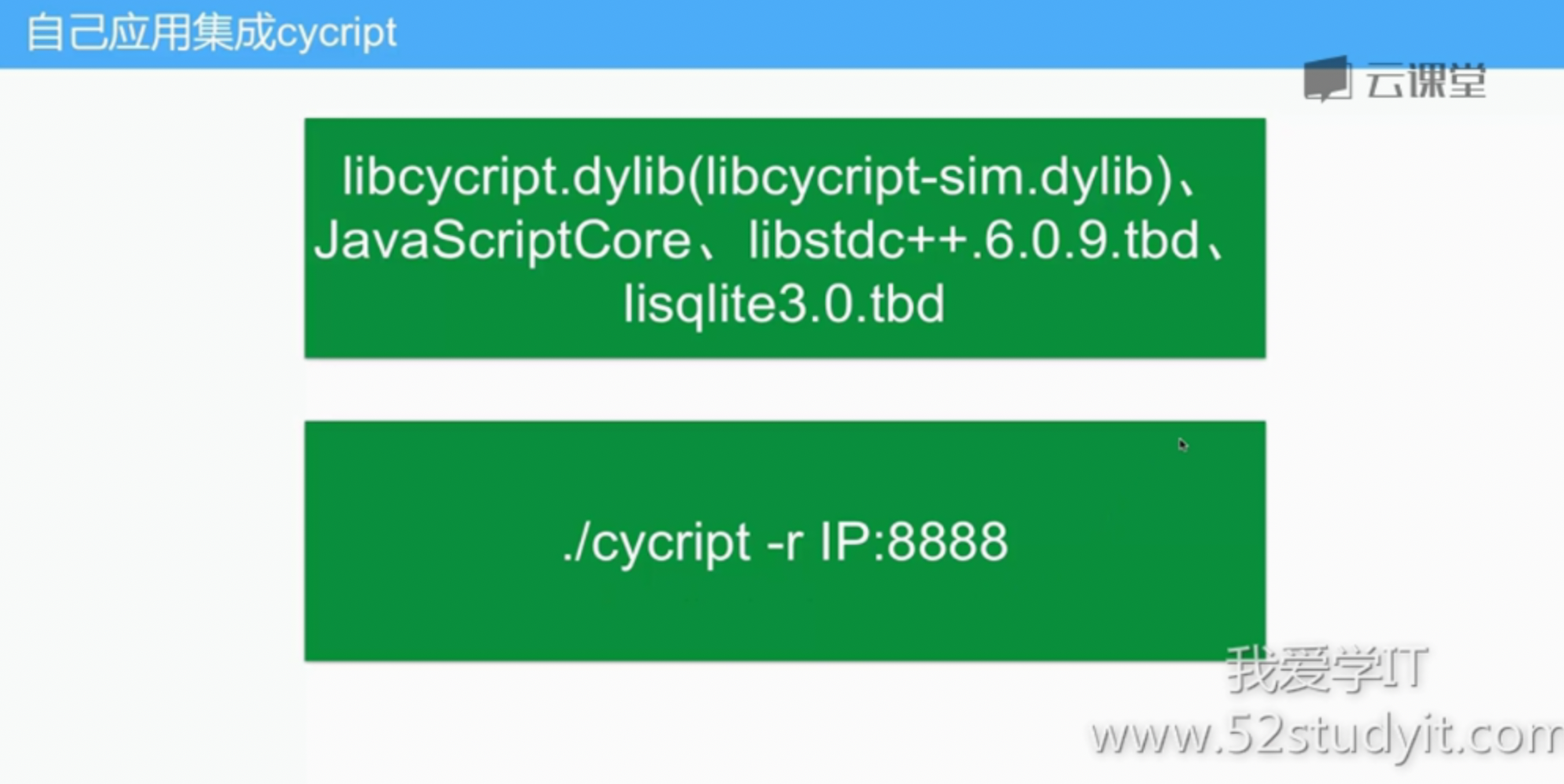

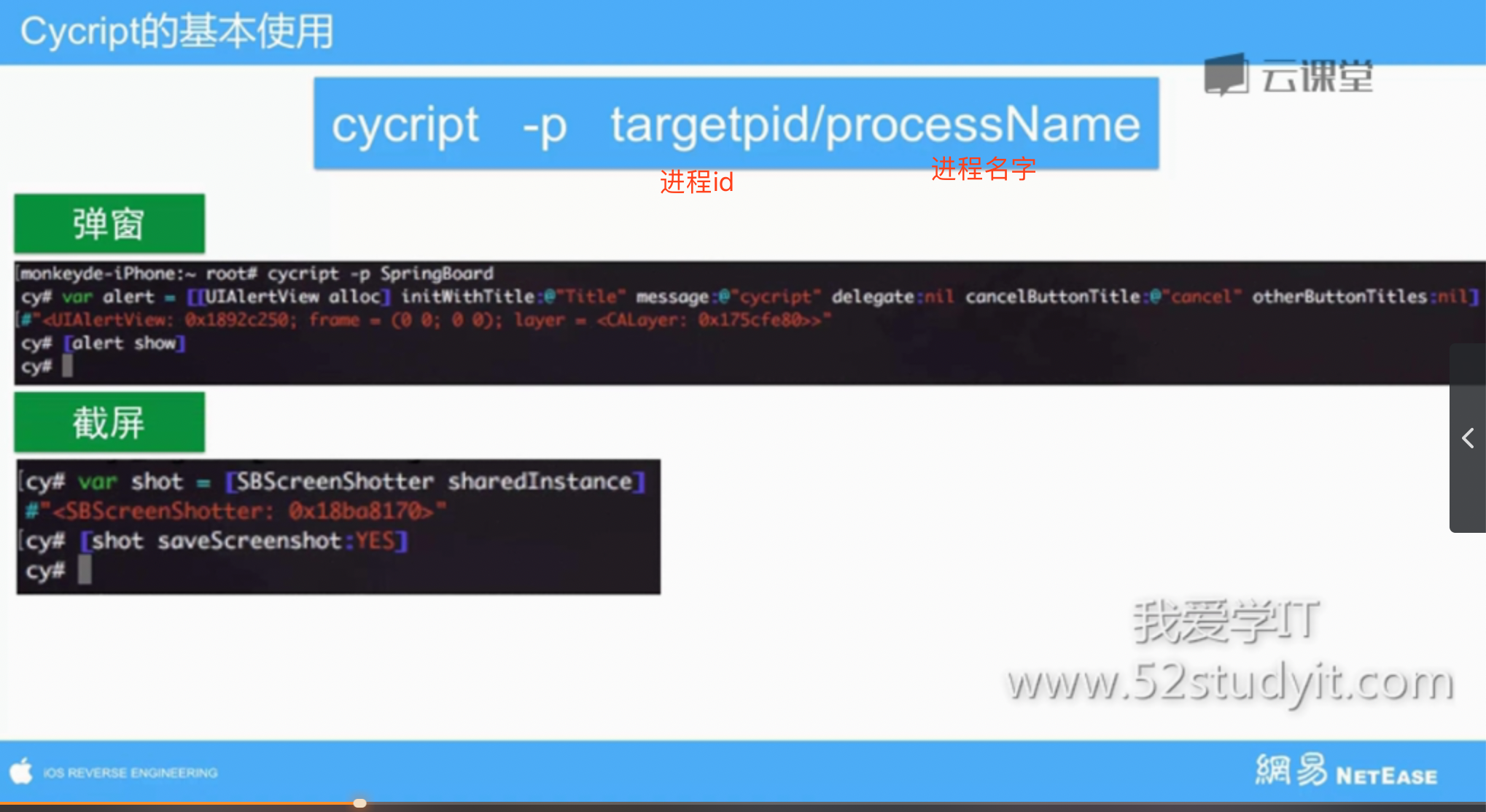

Cycript使用

安装:

- 下断点

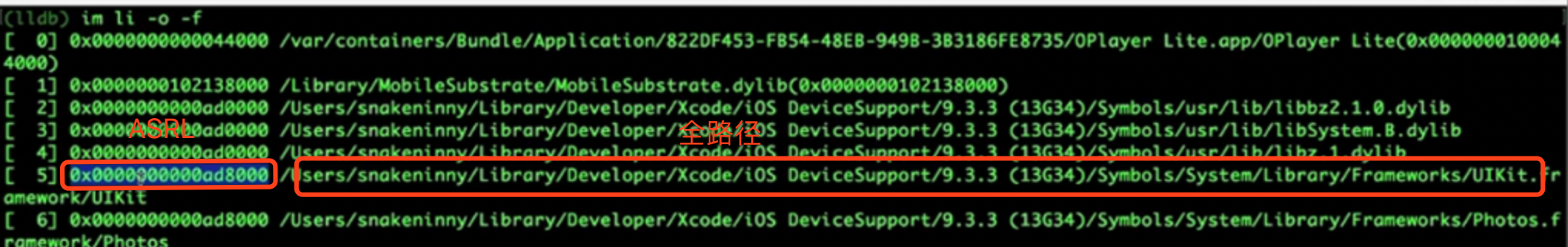

debugserver附加到OPlayer上

debugserver *:1234 -a "OPlayer Lite"

lldb

process connect connect://localhost:1234

展示所有的模块,查看UIKit的全路径,把UIKit的二进制文件拖到Hooper中进行分析,同时记录UIKit的ASRL,查看addsubview在UIKit中ASRL,那么addsubview在OPlayer中ASRL=UIKit的ASRL+UIKit中addsubview的ASRL

im li -o -f

br s -a UIKit的ASRL+UIKit中`addsubview`的ASRL